新型CoffeeLoader恶意软件利用GPU逃避安全工具检测

CBISMB

责任编辑:张金祥

ISMB

时间:2025-03-28 14:58

CoffeeLoader 恶意软件 GPU

安全研究人员Zscaler近日发现了一种新型的恶意软件加载器CoffeeLoader,这种加载器以一种巧妙而危险的方式绕过传统的端点检测和响应(EDR)解决方案。研究人员称,CoffeeLoader是一款复杂的恶意软件,能够进行多种信息窃取活动。

根据Zscaler ThreatLabz的研究,CoffeeLoader利用多种技术来规避安全措施。其使用的技术包括调用堆栈欺骗、睡眠混淆以及Windows纤程的运用。调用堆栈通常记录程序调用的函数,安全工具可以利用这一信息跟踪程序行为并识别可疑活动。然而,CoffeeLoader通过伪造的调用堆栈轨迹来隐藏自身行为,从而逃避检测。

CoffeeLoader的主要功能是渗透系统并执行或下载其他形式的恶意软件,如勒索软件或间谍软件。作为初始感染阶段的攻击载体,它的设计旨在在主要恶意负载部署之前避免安全工具的检测。

睡眠混淆的机制加密了恶意软件的代码和数据,只有当恶意软件执行时,其未加密的文件才会出现在内存中,使得安全工具更难以识别。

Zscaler将Windows纤程描述为一种模糊而轻量的用户模式多任务机制,允许一个威胁在多个执行上下文之间切换。CoffeeLoader利用这一特性以增强其隐蔽性。

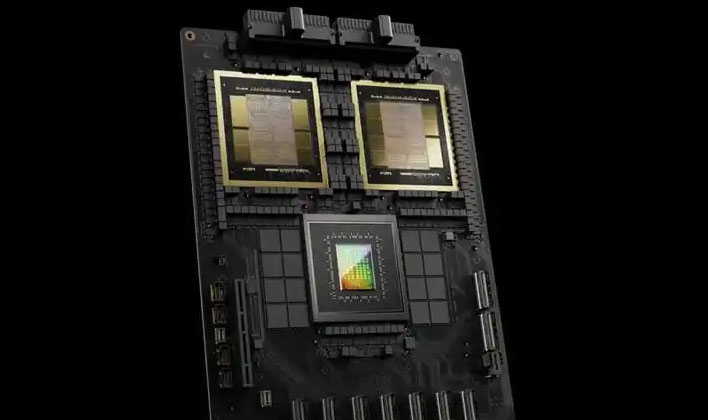

更令人担忧的是,CoffeeLoader内置的包装程序Armoury能够在系统的GPU上执行代码,这会妨碍在虚拟环境中进行的安全分析。研究人员指出,GPU执行的功能后,解码的输出缓冲区会包含自修改的shellcode,随后将其传回CPU以解密并执行底层恶意软件。

ThreatLabz的研究发现,CoffeeLoader用于部署Rhadamanthys shellcode,表明其在信息窃取活动中的应用,这使得其潜在威胁不容小觑。