卡巴斯基:自2023年以来DLL劫持攻击数量已翻倍

作者: CBISMB

责任编辑: 张金祥

来源: ISMB

时间: 2025-10-17 10:41

关键字: 卡巴斯基,DLL,劫持

浏览: 4115

点赞: 220

收藏: 27

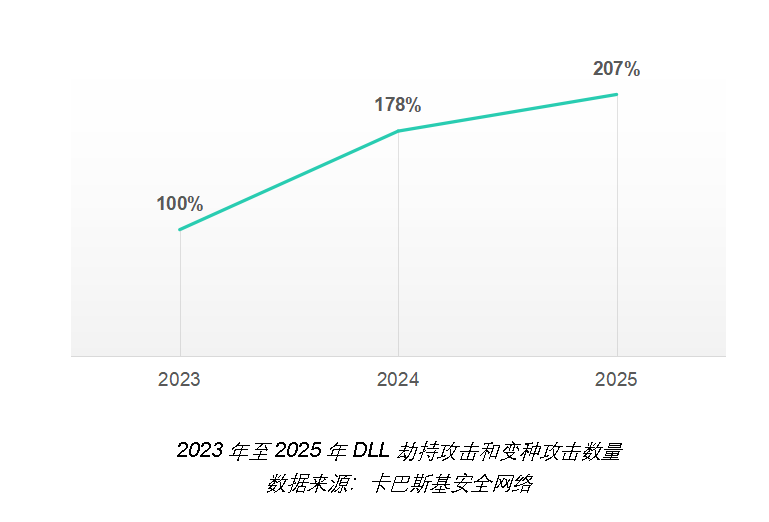

卡巴斯基报告称,DLL劫持攻击数量在过去两年已经翻了一倍。最新更新的卡巴斯基SIEM现已集成AI功能,可检测DLL劫持攻击迹象,显著提升检测效率。

动态链接库劫持是一种常见攻击手段,攻击者通过替换合法进程加载的库文件为恶意库实现攻击。该技术既被窃密软件、网银木马等影响规模较大的恶意软件作者所使用,也受到高级持续性威胁(APT)组织及针对性攻击网络犯罪团伙的青睐。

卡巴斯基在针对俄罗斯、非洲、韩国及其他国家和地区的组织实施的针对性攻击中,观察到了这种攻击技术及其变体攻击技术(如DLL侧加载)。为了进一步增强对这种威胁的防护能力,卡巴斯基SIEM平台最新推出基于人工智能的专用子系统,可对全部已加载库文件信息进行持续分析。

这项新功能已证明是有效的,它成功检测到APT组织ToddyCat发起的攻击。它使威胁得以在早期阶段被识别并拦截,从而避免了对目标组织造成任何影响。该模型还揭露了攻击者企图利用信息窃取器和恶意加载器感染潜在受害者的行为。

“我们看到DLL劫持攻击正变得日益普遍,攻击者诱骗受信任的程序加载伪造的库文件而非真正的库文件。这为攻击者提供了一种秘密执行其恶意代码的途径。此类攻击手法难以被检测,而人工智能技术恰能在此发挥作用。利用人工智能增强的先进保护技术,已成为抵御这类持续演变的威胁并确保关键系统安全的必要策略,”卡巴斯基人工智能研究中心数据科学家Anna Pidzhakova表示。

Securelist 发表了两篇相关文章:第一篇解释了如何开发用于检测 DLL 劫持攻击的机器学习模型,而第二篇描述了该模型是如何集成到卡巴斯基 SIEM 平台中的。

要了解更多有关卡巴斯基SIEM的详情,请访问这个网站。